|

تضامنًا مع حق الشعب الفلسطيني |

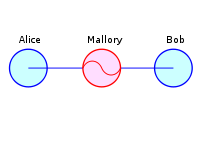

هجوم الوسيط

هجوم الوسيط[1] (بالإنجليزية: Man-in-the-middle attack) في التشفير وأمن الحاسوب هو نوع من الاختراق حيث يتسلل المهاجم بين متحاورين في شبكة دون علم كل منهما.

يمكن اعتماد هذا النوع من الهجمات في تبادل مفتاح ديفي-هيلمان عند غياب عملية التعرف على الهوية (Authentication).

معظم بروتوكولات التشفير تتضمن شكلا من أشكال المصادقة نقطة النهاية على وجه التحديد لمنع تلك الهجمات. على سبيل المثال، بروتوكول طبقة المنافذ الآمنة SSL يصادق الخادم باستخدام مرجع مصدق ثقة متبادلة.

الحاجة لنقل إضافية عبر قناة آمنة

جميع أنظمة التشفير التي تُعتبر آمنة ضد هجمات الوسطاء تتطلب نقل أو تبادل معلومات إضافية عبر نوع من قنوات البيانات الآمنة. تم تطوير العديد من أساليب الإتفاق على المفتاح (بالإنجليزية: Key-agreement protocol) التي يتم فيها الإتفاق على «مفتاح» التشفير، مع متطلبات أمنية مختلفة لقناة البيانات الآمنة. بروتوكول إنترلوك (Interlock protocol) يحاول معالجة هذا الأمر، ليعمل كوسيلة لفضح رَجُل-في-الوسط الذي يحاول كشف الطرفين الذين يستخدمان إتفاق على المفتاح بدون اسم (بالإنجليزية: anonymous key agreement) لتأمين اتصالهما.

مثال لهجوم

لنفترض أن أليس ترغب في التواصل مع بوب عبر محادثة كتابية. وفي الوقت نفسه، يرغب مالوري في اعتراض المحادثة والتنصت وربما توصيل رسالة زائفة لبوب. يمكن باستخدام ذلك الأسلوب في الهجوم تحقيق كل ذلك.

التطبيقات ذات علاقة بهذا الأسلوب

- dsniff—أداة لSSH و SSL الهجمات MITM

- قابيل—أداة واجهة المستخدم الرسومية ويندوز التي يمكن أن تؤدي الهجمات MITM، جنبا إلى جنب مع استنشاق والتسمم ARP

- Ettercap—أداة لبناء الهجمات LAN MITM

- الكرمة—أداة يستخدم 802.11 هجمات الشر التوأم لتنفيذ الهجمات MITM

- AirJack—أداة الذي يوضح 802.11 الهجمات MITM تستند

- SSLStrip أداة لSSL الهجمات MITM القائمة.

- SSLSniff أداة لSSL الهجمات MITM القائمة. في الأصل تم استغلال خطأ [2] في Internet Explorer.

- مالوري—A MiTMing TCP و UDP شفافة الوكيل. الموسعة لMITM SSL، SSH، وبروتوكولات أخرى كثيرة.

- wsniff—أداة ل802.11 HTTP / HTTPS الهجمات MITM تستند

- قارئ بطاقة إضافية وطريقة لاعتراض مفتاح يضغط على جهاز الصراف الآلي

مراجع

- ^ تفاصيل التنبيهات الأمنية نسخة محفوظة 23 فبراير 2017 على موقع واي باك مشين.

- ^ Goodin، Dan (1 أكتوبر 2009). "SSL spoof bug still haunts IE, Safari, Chrome; Thanks to Microsoft". The Register.co.uk. مؤرشف من الأصل في 2017-11-06. اطلع عليه بتاريخ 2010-07-17.

{{استشهاد ويب}}: النص "The Register" تم تجاهله (مساعدة)

انظر أيضاً

- دودة حاسوب

- راصد لوحة مفاتيح

- الايميل لمزعج البيان المزعج

- تصيد

- حصان طروادة

- اختراق شبكات والأجهزةاختراق أجهزة

- انتهاك خصوصية انتهاك الخصوصية

- فايروس توتال

- فيروس الحاسوب فيروس الحاسوب

- برامج خبيثة أدوير

- برامج تجسس برنامج تجسس

- ماوسزاهن

| هجوم الوسيط في المشاريع الشقيقة: | |